Die beste Möglichkeit, Ihren Datenschutz zu dokumentieren!

- Individuell und praktisch

- Zeitsparend und intuitiv

- Alle Dokumente auf einen Blick

- Maximale Flexibilität

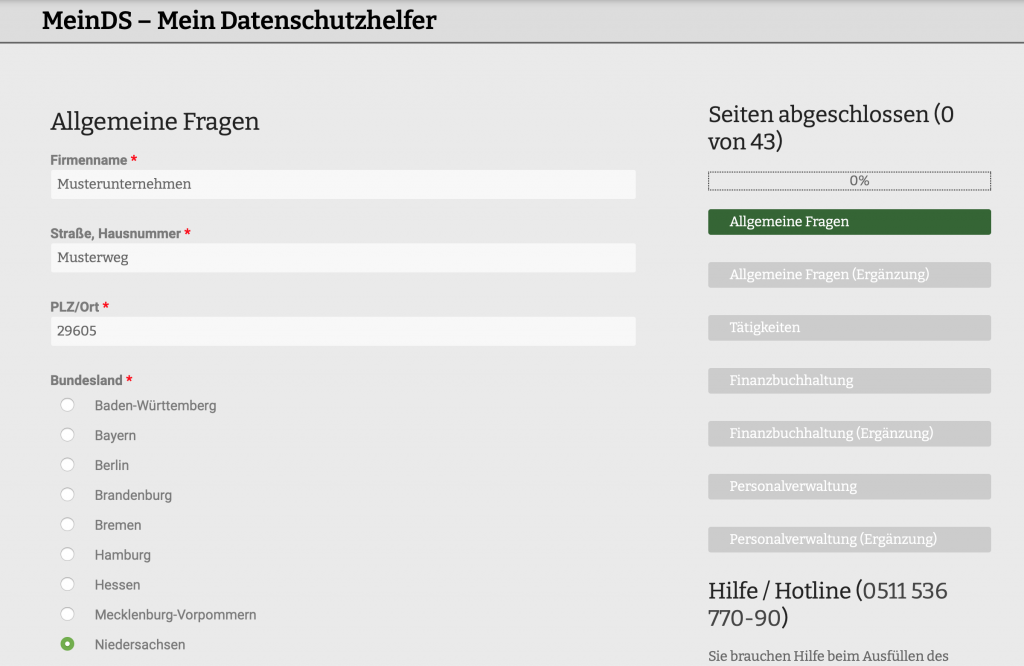

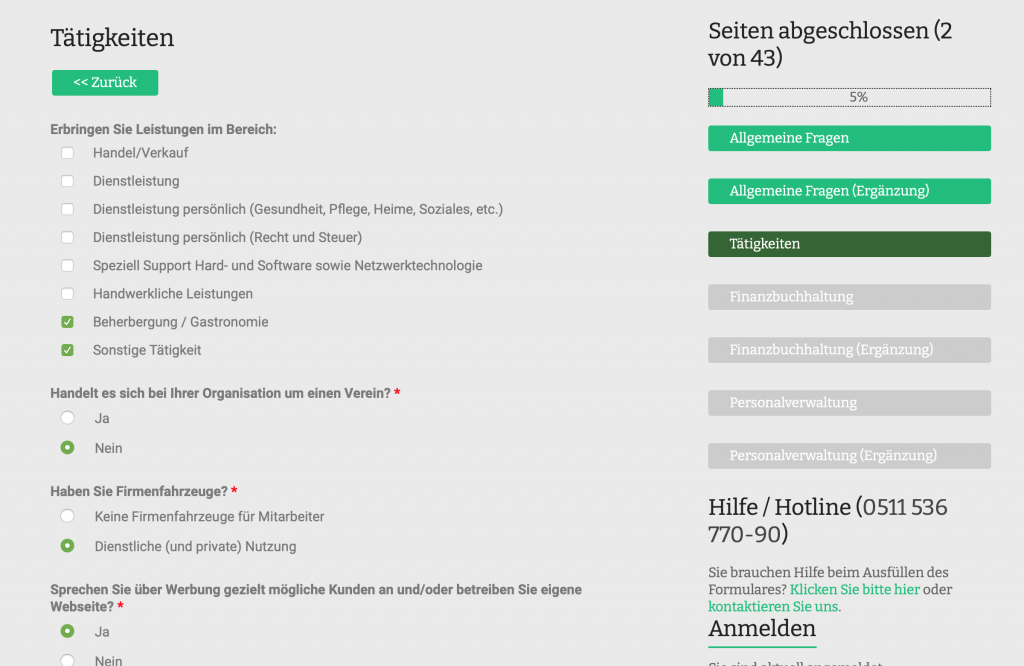

Wir nehmen Sie quasi an die Hand und begleiten Sie durch jeden Schritt unserer Online-Befragung. MeinDS macht es möglich, eine gesetzeskonforme Umsetzung der Datenschutz – Grundverordnung (DSGVO) in Ihrem Unternehmen einfach zu implementieren.

Auch im Falle einer Überprüfung werden Sie durch MeinDS datenschutzrechtlich auf der sicheren Seite sein.

So einfach geht Datenschutz mit MeinDS?

- Online-Lösung: keine Installation auf Ihrem Rechner

- Immer aktuell & verfügbar

- Leicht anzuwenden & verständlich

- Branchenübergreifend

- Bedienung ist einfach

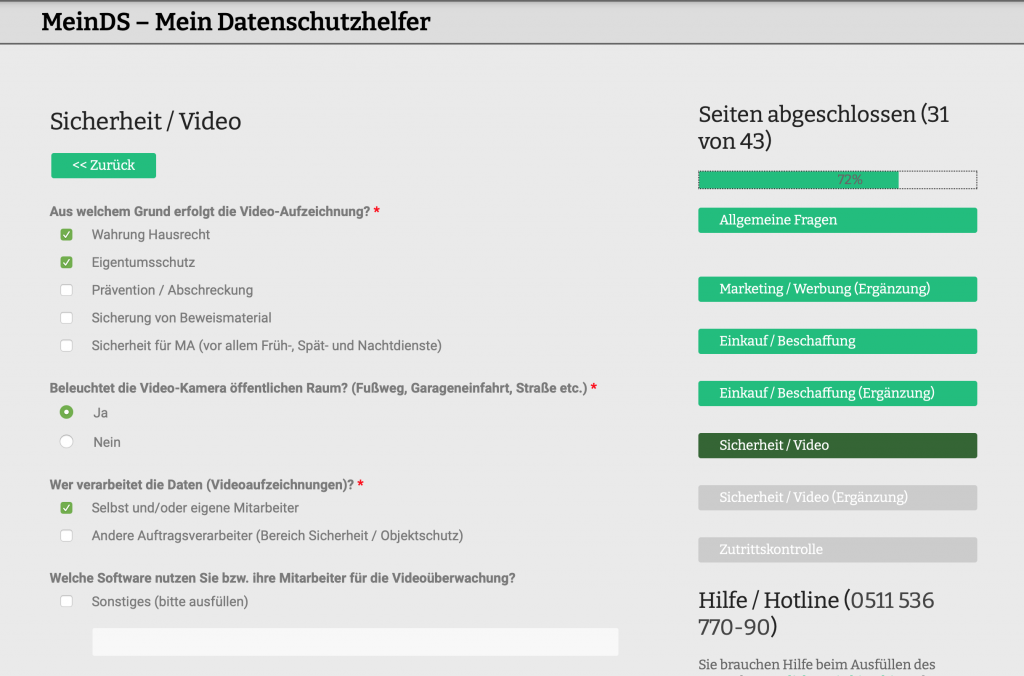

Nehmen wir an, Ihr Unternehmen ist im Transportgewerbe tätig und die Fahrzeuge auf Ihrem Hof werden mit einer Videokamera überwacht. Die Zweckbestimmung ist naheliegend, denn jeder hat Interesse, sein Eigentum gegen Vandalismus und Diebstahl zu sichern.

Allerdings auch bei einer Videoüberwachung entstehen personenbezogene Daten. Das bedeutet, spätestens jetzt sind Sie laut DSGVO verpflichtet, sämtliche Prozesse, die mit personenbezogenen Daten in Verbindung stehen, zu dokumentieren.

Genau dafür haben wir die ideale Lösung parat.

- MeinDS ist unsere Antwort auf das komplizierte Konstrukt der Datenschutzgrundverordnung (DSGVO).

- MeinDS ermöglicht es Ihnen, Ihre Prozesse zu dokumentieren. Das Ganze ohne juristische Kenntnis und in überschaubaren und transparenten Kosten. Damit sind Sie in der Lage, an jedem Ort und zu jeder Zeit Ihre Prozessbeschreibungen aktuell zu halten. Also pflegen, vervollständigen, korrigieren oder eine datenschutzrelevante Anfrage zuordnen.

Dabei nehmen wir Sie sinnbildlich an die Hand und begleiten durch die erforderlichen Schritte unserer Befragung, welche sich aus der europäischen Datenschutzgrundverordnung ergeben.

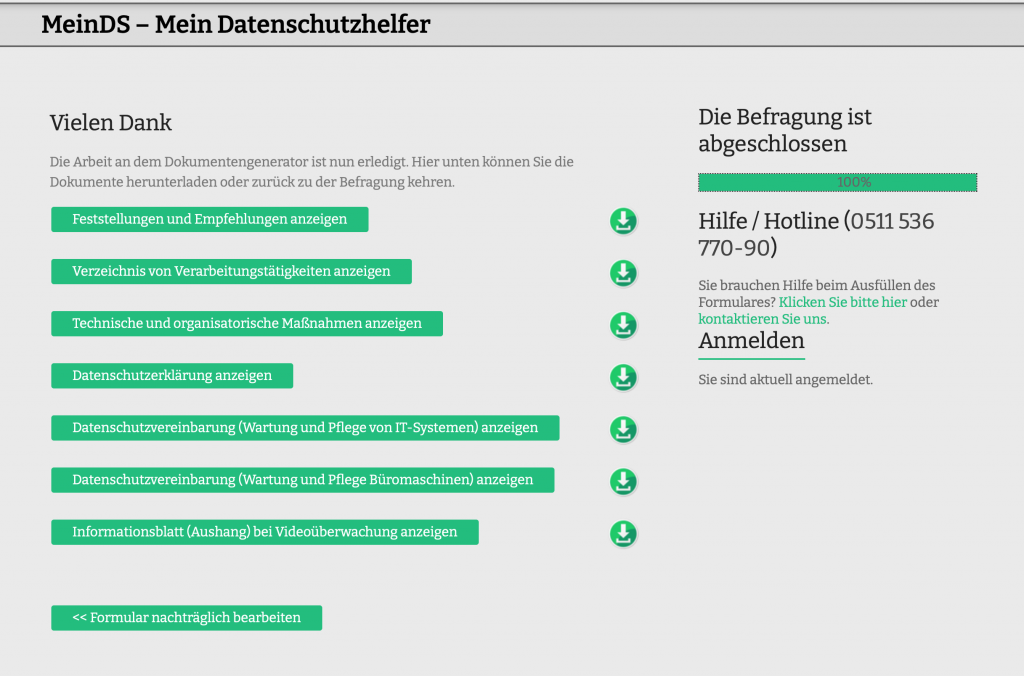

Sobald Sie alle Fragen beantwortet haben, ist Ihr Unternehmen in Sachen Datenschutz für die Mindestanforderungen ausgestattet. Im Klartext bedeutet das, Sie haben sämtliche Prozesse in einem sogenannten Verzeichnis der Verarbeitungstätigkeiten dokumentiert.

Daneben sind für Ihren Webauftritt dementsprechende Erklärungen als Vorlagen verfügbar.

Selbstverständlich berücksichtigen wir auch die technisch organisatorischen Maßnahmen. Diese werden komplett aus der Befragung heraus Analysiert, bereitgestellt und als Downloads verfügbar gemacht.

Den Umfang einer solchen Dokumentation legen Sie fest, indem Sie sich für eine Variante entscheiden. Sie können zwischen Basic und Standard wählen.

Falls Sie bis jetzt noch nicht neugierig geworden sind, schauen Sie einfach unsere Testversion an. Oder vereinbaren Sie einen Termin über unsere Webseite.

Erreichbar von jedem Gerät

Professionelle Hilfe innerhalb der kürzesten Zeit

Aktivität selbst planen

Juristisch geprüfte Vorlagen

MeinDS – katapultiert Ihren Datenschutz in den grünen Bereich.

Alle To-Dos im Überblick

Bei MeinDS was man auch als Mini Audit oder AuditSmall bezeichnen kann, geben wir Ihnen im Anschluss an die Befragung eine ausführliche Auswertung.

Dabei wird unter Berücksichtigung der Unternehmensgröße und einbeziehung des Kataloges vom BSI, eine Übersicht aller bereits erfolgten Maßnahmen dokumentiert.

Aus diesen Angaben erstellen wir dann Empfehlungen, welche dann kurz-, mittel-, oder langfristig umgesetzt werden sollten.

Übersicht von technischen und organisatorischen Maßnahmen

Organisationen, die selbst oder im Auftrag personenbezogene Daten erheben, verarbeiten oder nutzen, haben die technischen und organisatorischen Maßnahmen (TOM) zu treffen, die erforderlich sind, um die Ausführung der Vorschriften der Datenschutzgesetze zu gewährleisten.

Mit unserem Werkzeug MeinDS haben Sie die Möglichkeit, eigene Übersicht der technischen und organisatorischen Maßnahmen zu generieren.

Verzeichnis von Verarbeitungstätigkeiten

Mit dem Verzeichnis von Verarbeitungstätigkeiten erhalten Sie eine Übersicht über sämtliche Prozesse, in denen personenbezogene Daten verarbeitet werden (z. B. Buchhaltung, Vertrieb, Werbung etc.).

Wann benötige ich einen Datenschutzbeauftragten?

MeinDS - Mein Datenschutzhelfer welches Paket ist für mich richtig?

Datenschutz - Software für Einzelunternehmer und Unternehmen mit bis zu 5 Mitarbeitern

Einmalig

1 Monat Online-Zugang zum Selbst-Audit¹

+ Zugriff auf folgende Dokumente und Empfehlungen

Jeder Verantwortliche und gegebenenfalls sein Vertreter führen ein Verzeichnis aller Verarbeitungstätigkeiten, die ihrer Zuständigkeit unterliegen. (Art.30 EU-DSGVO)

Eine allgemeine Beschreibung der technischen und organisatorischen Maßnahmen (TOM) gemäß Artikel 30 EU-DSGVO SOll Bestandteil des Verzeichnisses der Verarbeitungstätigkeiten sein.

Hier wird aus in Ihrer Befragung ersichtlichen Schwachstellen bzw. fehlenden technischen und organisatorischen Maßnahmen eine Empfehlungsliste mit genauen Maßnahmen generiert, die Sie bei der Optimierung Ihres Datenschutzes unterstützt.

Datenschutz - Software für kleine Unternehmen

Einmalig

6 Monate Online-Zugang zum Selbst-Audit¹

+ Zugriff auf folgende Dokumente und Empfehlungen

Jeder Verantwortliche und gegebenenfalls sein Vertreter führen ein Verzeichnis aller Verarbeitungstätigkeiten, die ihrer Zuständigkeit unterliegen. (Art.30 EU-DSGVO)

Eine allgemeine Beschreibung der technischen und organisatorischen Maßnahmen (TOM) gemäß Artikel 30 EU-DSGVO SOll Bestandteil des Verzeichnises der Verarbeitungstätigkeiten sein.

Hier wird aus in Ihrer Befragung ersichtlichen Schwachstellen bzw. fehlenden technischen und organisatorischen Maßnahmen eine Empfehlungsliste mit genauen Maßnahmen generiert, die Sie bei der Optimierung Ihres Datenschutzes unterstützt. Die Grundlage für die Empfehlungen aus dem technisch-organisatorischen Bereich sind die Maßnahmen aus IT-Grundschutz-Kompendium Edition 2020 BSI.

Datenschutzerklärung

Datenschutz – Vereinbarungen

Dokumente für Videoüberwachung²

¹ Die Bewertung des aktuellen Datenschutz – Status Ihres Unternehmens erfolgt kinderleicht über ein schlankes Online-Selbst-Audit. Hier werden von unser Datenschutz – Software tatsächlich nur Informationen abgefragt, die für Sie im Fall einer Prüfung durch die Landesdatenschutz behörde relevant sind.

² Falls Sie Ihr Geschäft, Unternehmen, Grundstück, Liegenschaft etc. videoüberwachen, ist dringend empfohlen, einen externen Datenschutzbeauftragten einzukaufen. Sprechen Sie dafür gerne an.

Sie haben Fragen oder Wünsche? Wir sind für Sie da!

Unsere Kundenhotline unterstützt und berät Sie gerne bei der datenschutzkonformen Einrichtung und bei Änderungswünschen. Dank vieler langjähriger Partnerschaften mit großen IT-Unternehmen verfügt unser Beraterteam über gebündeltes Branchen- und Fachwissen. Da unsere Datenschutzexperten nicht nur per Telefon, sondern auch weiterhin regelmäßig als externe Datenschutzbeauftrage im Einsatz sind, bleiben wir ständig auf dem neuesten Stand. Im Ergebnis profitieren Sie von top-aktuellen Insiderinformationen und bestmöglichem Service Rund ums Datenschutz - Management.

Wie funktioniert Datenschutz mit MeinDS?

MeinDS bietet Ihnen eine große Vielfalt an Möglichkeiten, um das Datenschutz – Management in Ihrem Unternehmen stetig zu verbessern. Da es sich bei unserer Datenschutz – Software um ein webbasiertes Tool handelt, haben Sie immer die volle Kontrolle – ob am Arbeitsplatz oder mobil von Unterwegs.

MeinDS ist dabei so leicht verständlich, dass nicht nur geschulte Datenschutzbeauftragte damit arbeiten können – auch Inhaber, Geschäftsführer und Mitarbeiter werden sich nach einer kurzen Eingewöhnung schnell auf der einfachen Benutzeroberfläche zurechtfinden.

Um Ihre Daten bestmöglich vor unbefugten Zugriffen zu schützen und eine Fremdnutzung auszuschließen, müssen Sie sich zunächst bei MeinDS registrieren.

Wir haben erkannt, dass Sie auch trotz der Mehrbelastung durch die Einhaltung der DSGVO weiterhin ein Kerngeschäft zu führen haben. Deshalb geben wir Ihnen bereits bei der Anmeldung ein Höchstmaß an Flexibilität. Sie können die Einrichtung und Bearbeitung Ihres Accounts zu jedem Zeitpunkt unterbrechen und zu einem späteren Zeitpunkt nahtlos daran anschließen. Auch in den Vertragsvorlagen haben Sie die Möglichkeit eigenständige Änderungen vorzunehmen. Dadurch genießen Sie und Ihre Kunden noch mehr Freiheit.

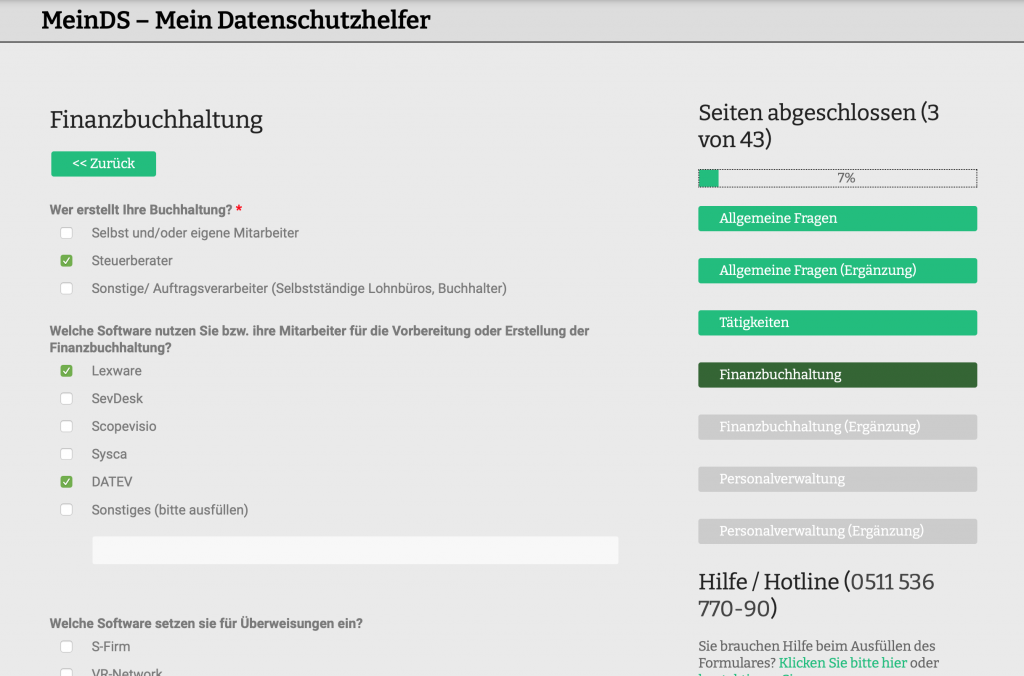

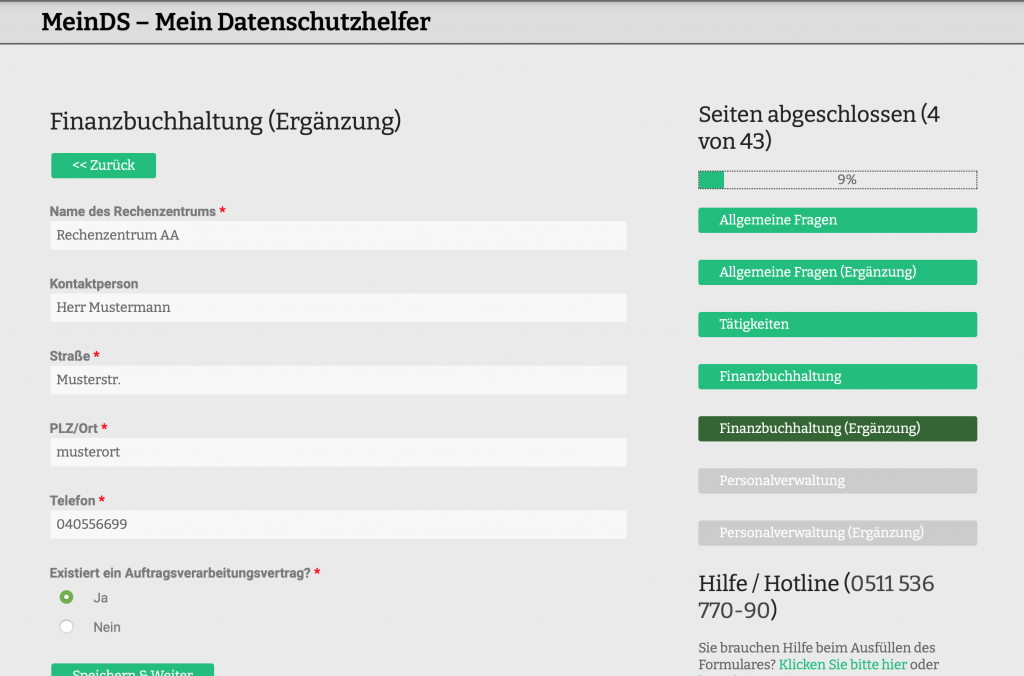

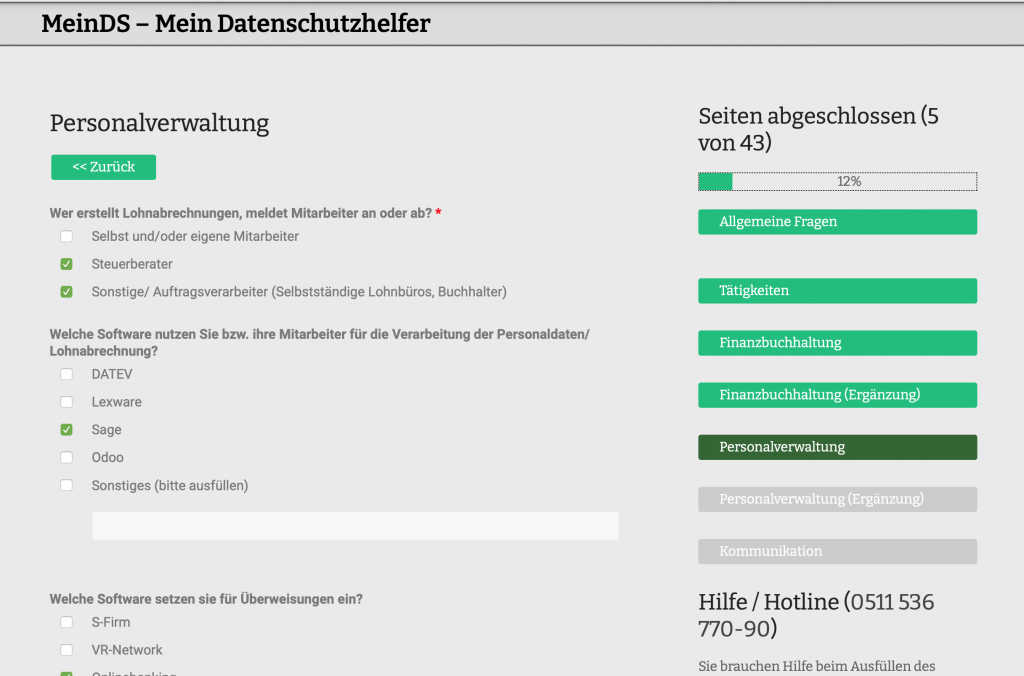

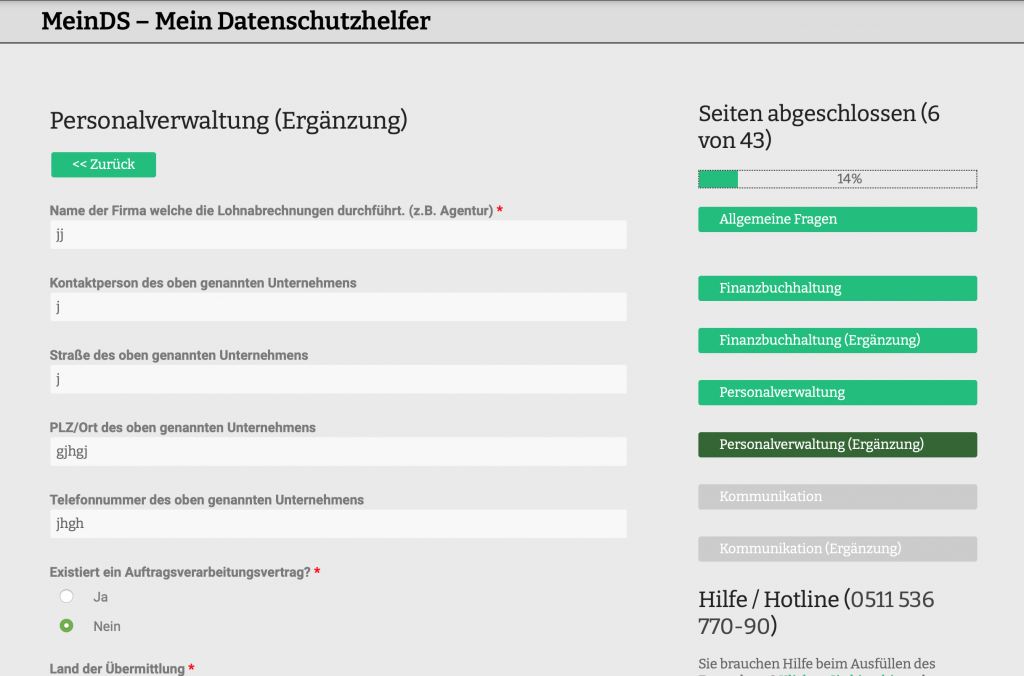

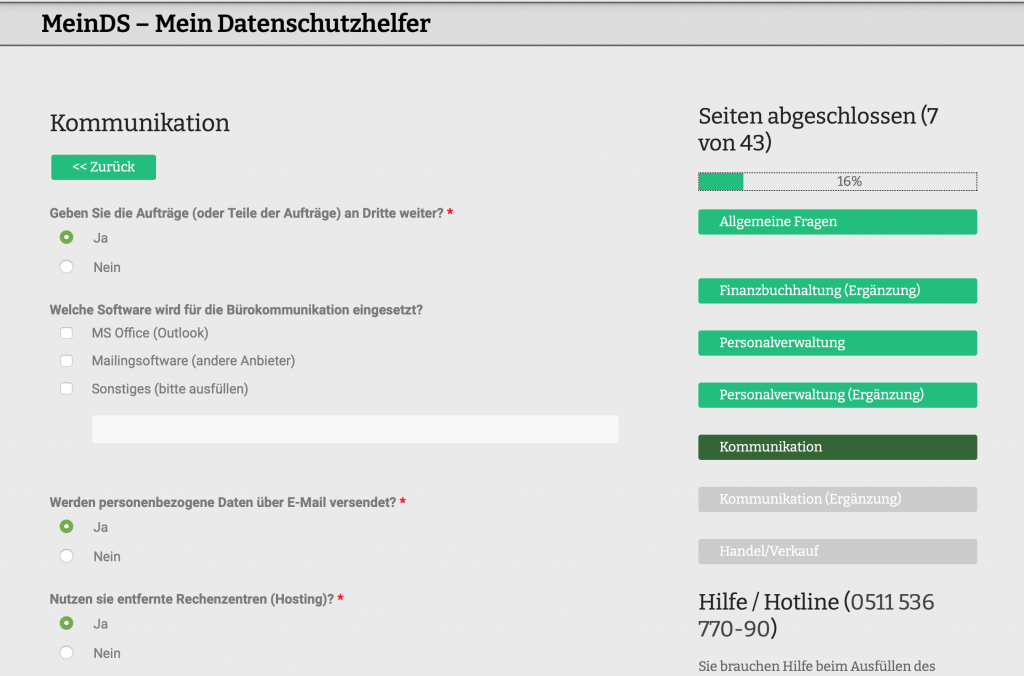

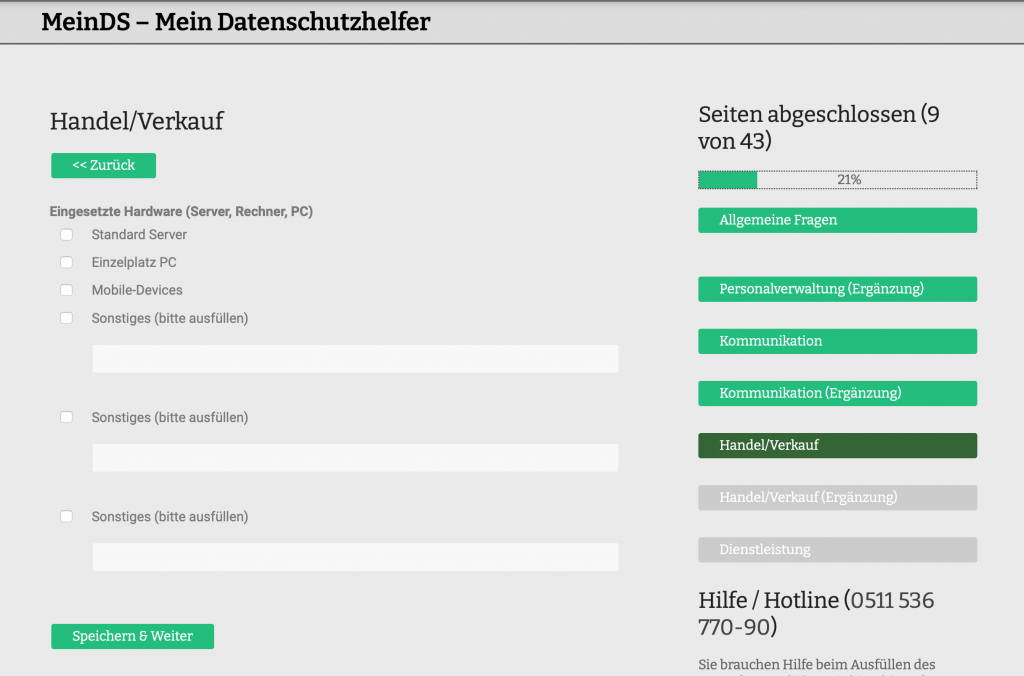

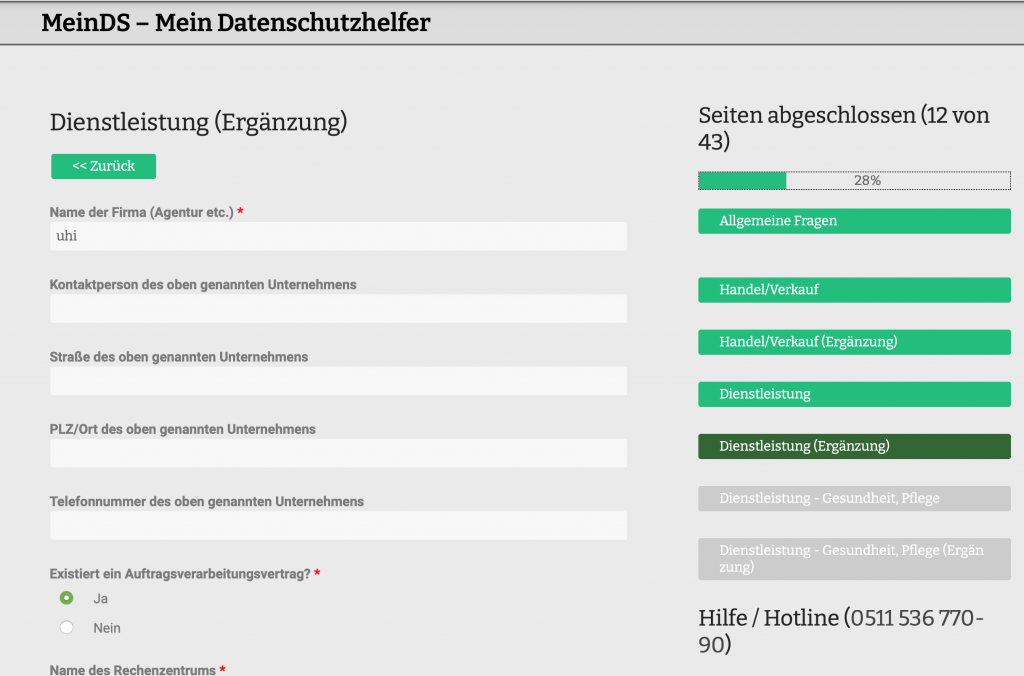

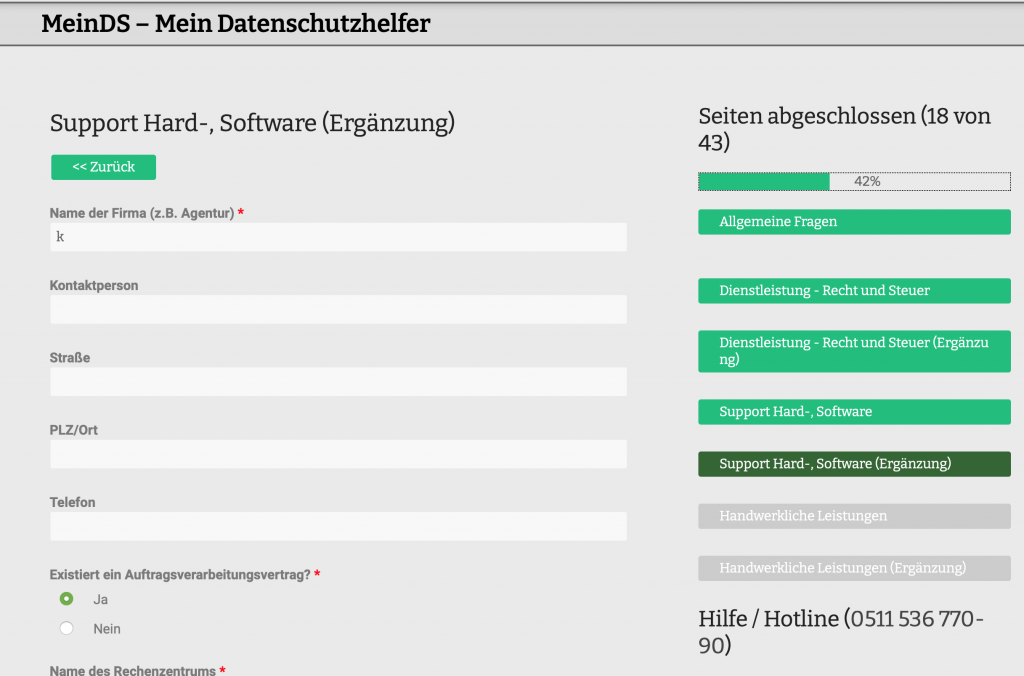

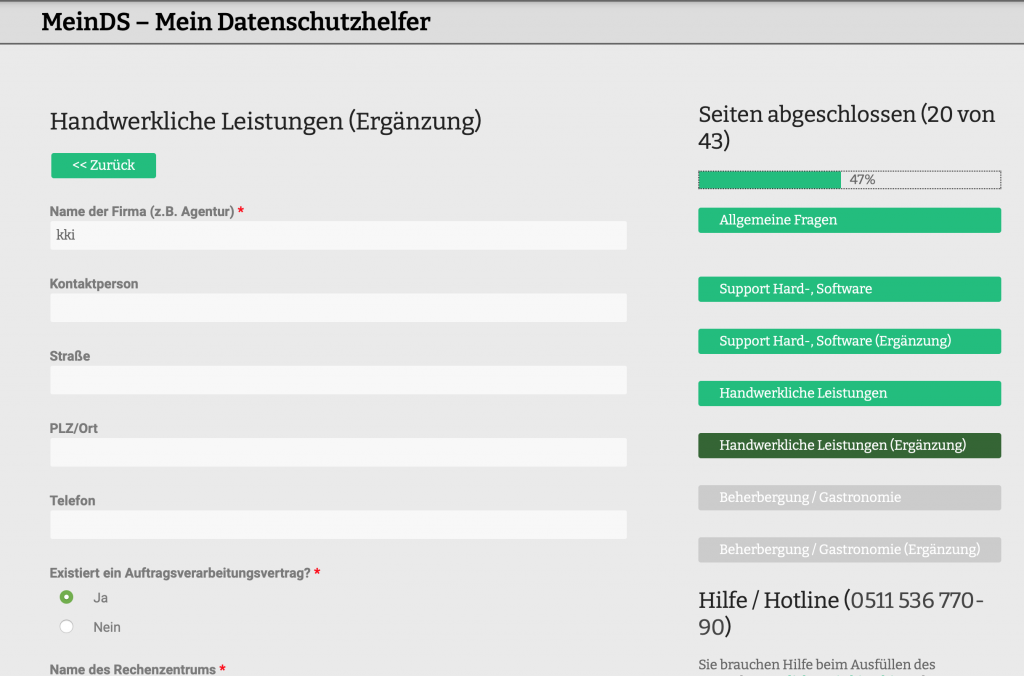

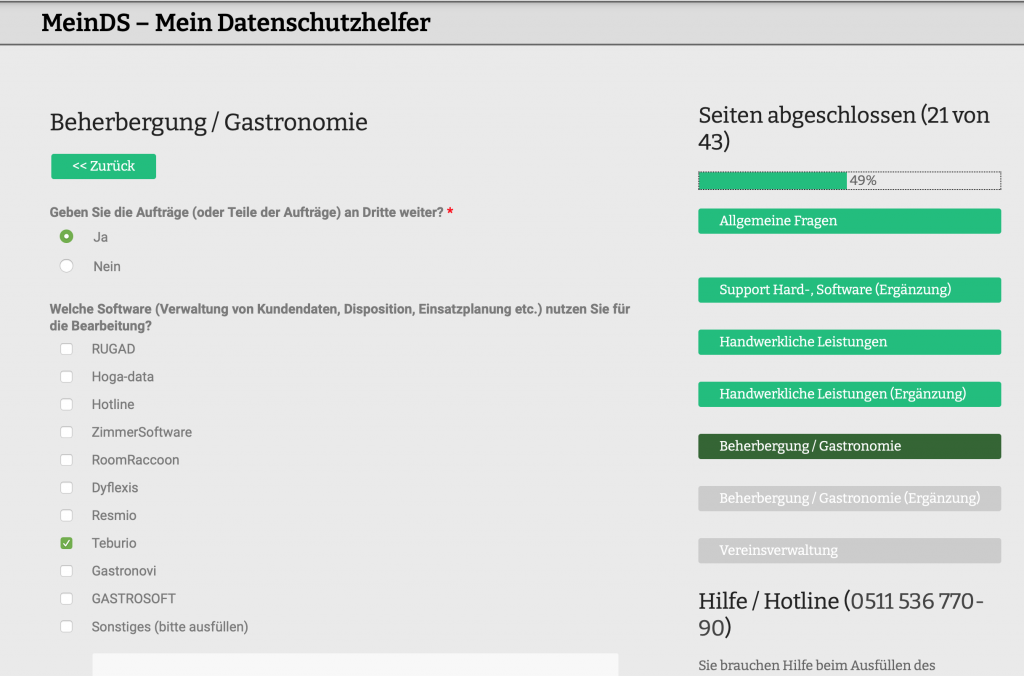

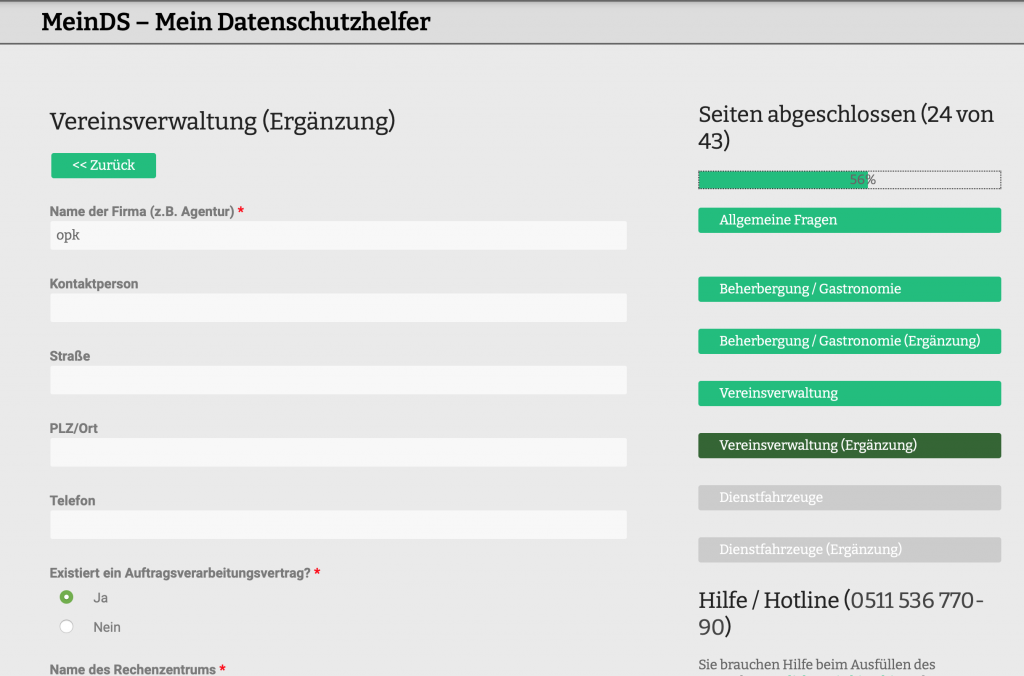

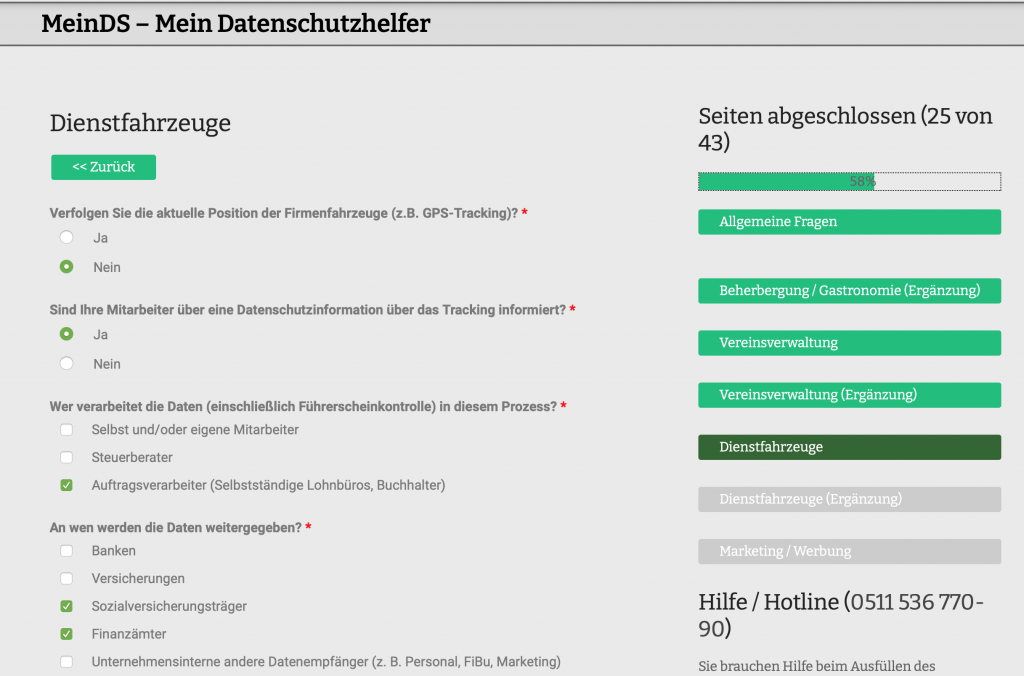

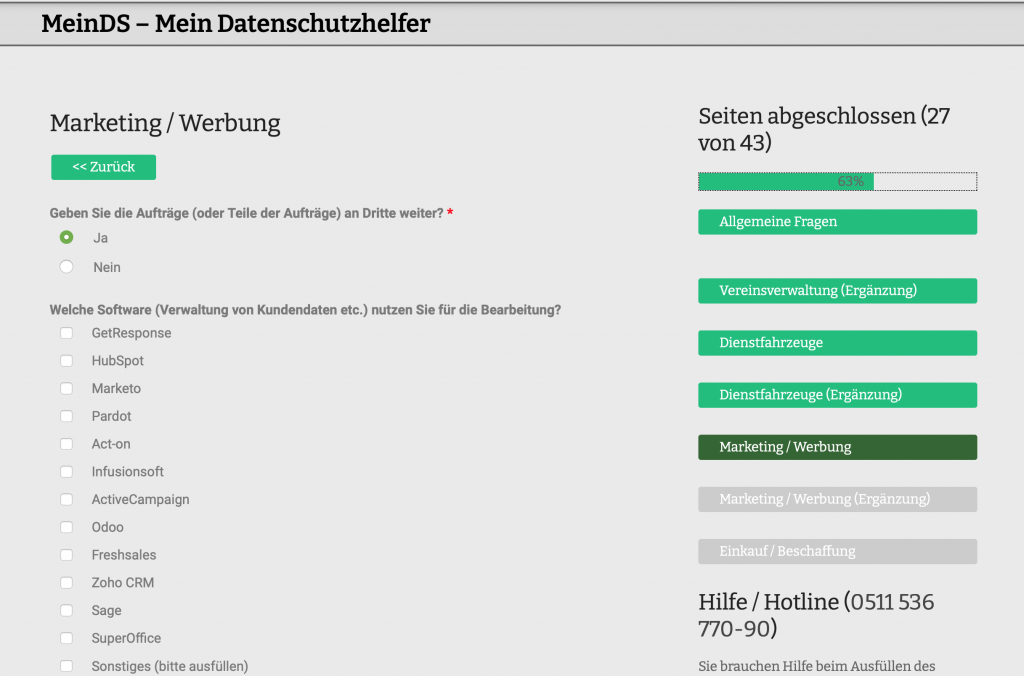

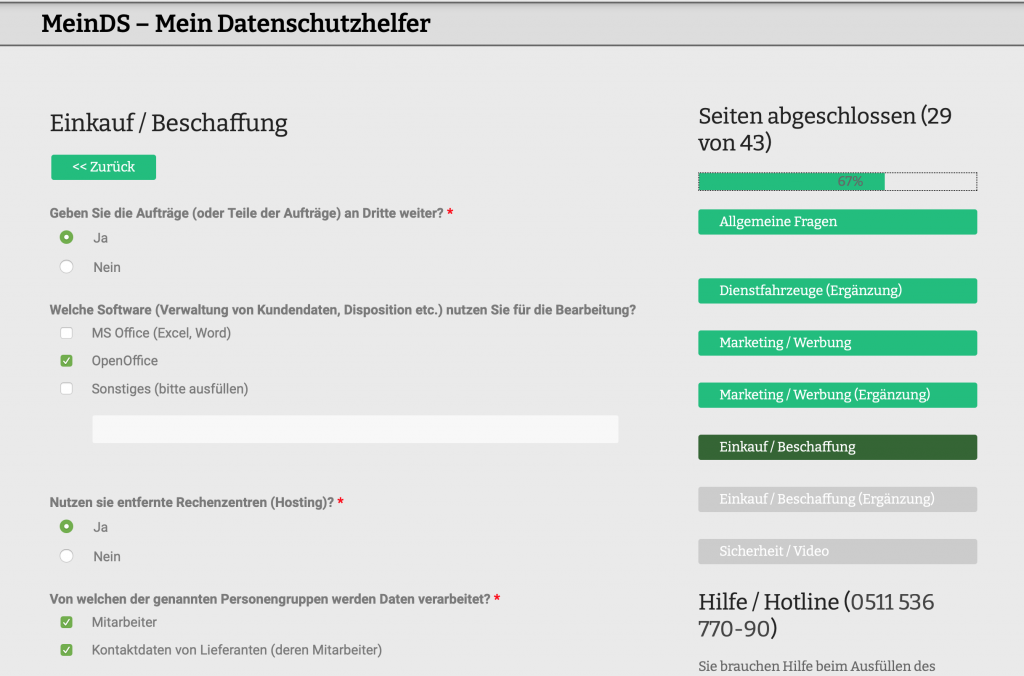

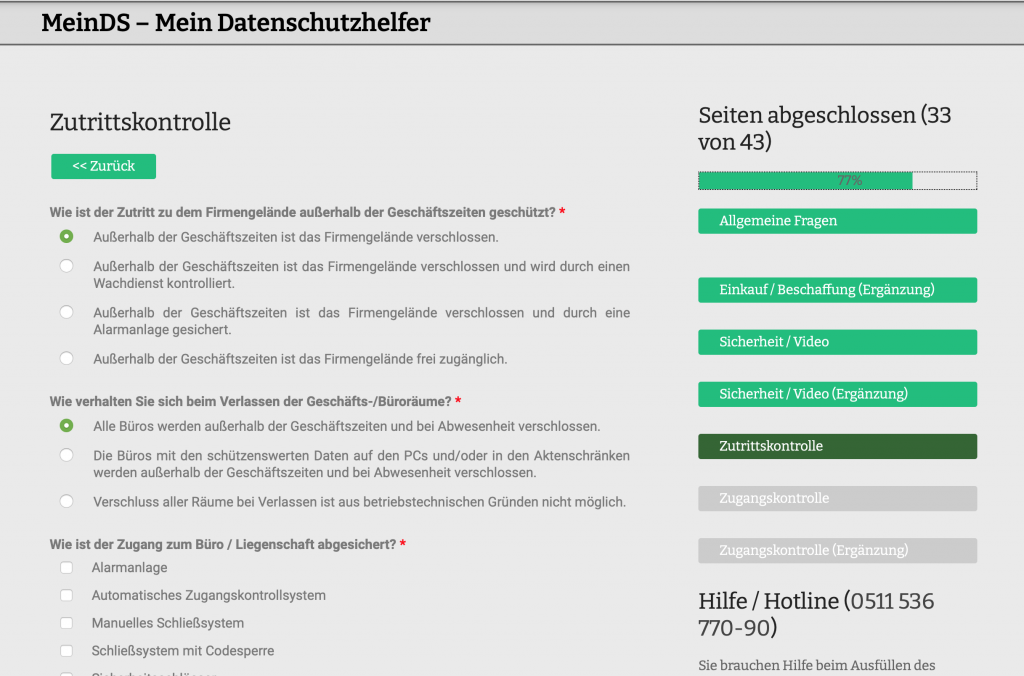

Im Anschluss an die Registrierung folgt eine Audit-Befragung, um Ihre Prozesse noch besser auf die DSGVO abzustimmen. Je sorgfältiger Sie die Befragung ausfüllen, desto besser kann MeinDS auf Ihre Bedürfnisse eingehen. Sobald Sie alle Fragen beantwortet haben, stellen wir Ihnen die Formulare und Dokumente (als PDF) bereit, die Sie für den Datenschutz Ihres Unternehmens benötigen.

Achten Sie dabei auf eine möglichst genaue Beantwortung. Die hier gemachten Angaben müssen auch im Falle einer behördlichen Prüfung standhalten und der Wahrheit entsprechen. Sollten Sie sich bei einigen Antworten nicht zu 100 Prozent sicher sein, können Sie Ihre Angaben auch zu einem späteren Zeitpunkt nachholen und bearbeiten.

Eine flexible Datenschutz - Software, die sich Ihren Bedürfnissen anpasst

Dank unserer langjährigen Arbeit und Erfahrung als Datenschutzbeauftrage und Sicherheitsexperten, in Unternehmen aus den unterschiedlichsten Branchen und Wirtschaftszweigen, haben wir erkannt, dass es nicht die eine datenschutzkonforme Lösung für alle Belange gibt. Mit MeinDS haben wir allerdings etwas geschaffen, das dem sehr nahekommt. Dieses vielseitige Werkzeug passt sich fortlaufend an Sie an.

Da wir MeinDS in einem europäischen Rechenzentrum mit höchsten Sicherheitsstandards hosten, profitieren Sie nicht nur von der bestmöglichen Verfügbarkeit, sondern auch von regelmäßigen Backups und Updates. So brauchen Sie sich weder um Datendiebstahl noch um Datenverluste zu sorgen.

Bringen Sie Ihren Datenschutz in den grünen Bereich.

Häufige Fragen

Mit der Datenschutz – Grundverordnung (DSGVO) besteht die Pflicht, ein internes Verzeichnis von Verarbeitungstätigkeiten für den Datenschutz zu führen. Das Verzeichnis ist in erster Linie dafür gedacht, es auf Anfrage der zuständigen Datenschutz – Aufsichtsbehörde vorzulegen.

Folgende Bestandteile für ein Verzeichnis von Verarbeitungstätigkeiten, nennt die DSGVO in Art. 30 Abs.1:

- Namen und Kontaktdaten des Verantwortlichen und gegebenenfalls des gemeinsam mit ihm Verantwortlichen, des Vertreters des Verantwortlichen sowie eines etwaigen Datenschutzbeauftragten

- Zwecke der Verarbeitung

- Kategorien betroffener Personen und der Kategorien personenbezogener Daten

- Kategorien von Empfängern, gegenüber denen die personenbezogenen Daten offengelegt worden sind oder noch offengelegt werden, einschließlich Empfänger in Drittländern oder internationalen Organisationen

- gegebenenfalls Übermittlungen von personenbezogenen Daten an ein Drittland und die Dokumentierung geeigneter Garantien für den Datenschutz

- wenn möglich, vorgesehene Fristen für die Löschung der verschiedenen Datenkategorien

- wenn möglich, eine allgemeine Beschreibung der technischen und organisatorischen Maßnahmen

Unter anderem ist ein Verzeichnis von Verarbeitungstätigkeiten ein wichtiges Dokument für interne Nutzung. Es enthält die Informationen über Dritten (betroffene Personen und Auftragsverarbeiter) und lässt auf einen Blick folgende Fragen beantworten:

- welche personenbezogenen Daten

- unter Verwendung welcher automatisierten Verfahren

- auf welche Weise verarbeitet werden und

- welche Datenschutz – Maßnahmen die Prozesse schützen.

- welche Löschfristen sind festgelegt für die verarbeitenden Daten

- welche Datenübermittlungen (auch an Drittstaaten) finden statt

Kontinuirliche Pflege des Verzeichnisses nicht vergessen!

Gemäß Art. 32 DSGVO treffen der Verantwortliche und der Auftragsverarbeiter geeignete technische und organisatorische Maßnahmen (TOM´s), um ein dem Risiko angemessenes Schutzniveau zu gewährleisten.

Bei TOM´s handelt es sich um Maßnahmen, die im Datenschutz die Sicherheit der Verarbeitung von personenbezogenen Daten gewährleisten sollen.

Die TOM´s werden auf folgende Bereiche unterteilt:

- Vertraulichkeit

- Zutrittskontrolle

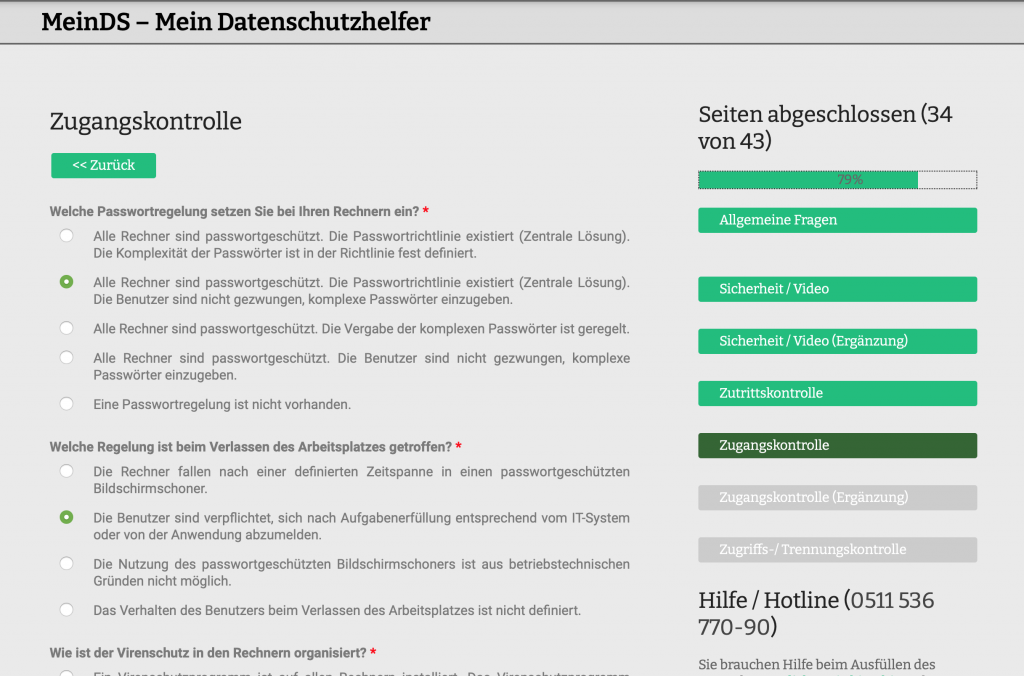

Maßnahmen, die geeignet sind, Unbefugten den Zutritt zu Datenverarbeitungsanlagen, mit denen personenbezogene Daten verarbeitet oder genutzt werden, zu verwehren. Als Maßnahmen zur Zutrittskontrolle können zur Gebäude- und Raumsicherung unter anderem automatische Zutrittskontrollsysteme, Einsatz von Chipkarten und Transponder, Kontrolle des Zutritts durch Pförtnerdienste und Alarmanlagen eingesetzt werden. Server, Telekommunikationsanlagen, Netzwerktechnik und ähnliche Anlagen sind in verschließbaren Serverschränken zu schützen. Darüber hinaus ist es sinnvoll, die Zutrittskontrolle auch durch organisatorische Maßnahmen (z.B. Dienstanweisung, die das Verschließen der Diensträume bei Abwesenheit vorsieht) zu stützen. - Zugangskontrolle

Maßnahmen, die geeignet sind zu verhindern, dass Datenverarbeitungssysteme (Computer) von Unbefugten genutzt werden können.

Mit Zugangskontrolle ist die unbefugte Verhinderung der Nutzung von Anlagen gemeint. Möglichkeiten sind beispielsweise Bootpasswort, Benutzerkennung mit Passwort für Betriebssysteme und eingesetzte Softwareprodukte, Bildschirmschoner mit Passwort, der Einsatz von Chipkarten zur Anmeldung wie auch der Einsatz von CallBack-Verfahren. Darüber hinaus können auch organisatorische Maßnahmen notwendig sein, um beispielsweise eine unbefugte Einsichtnahme zu verhindern (z.B. Vorgaben zur Aufstellung von Bildschirmen, Herausgabe von Orientierungshilfen für die Anwender zur Wahl eines „guten“ Passworts). - Zugriffskontrolle

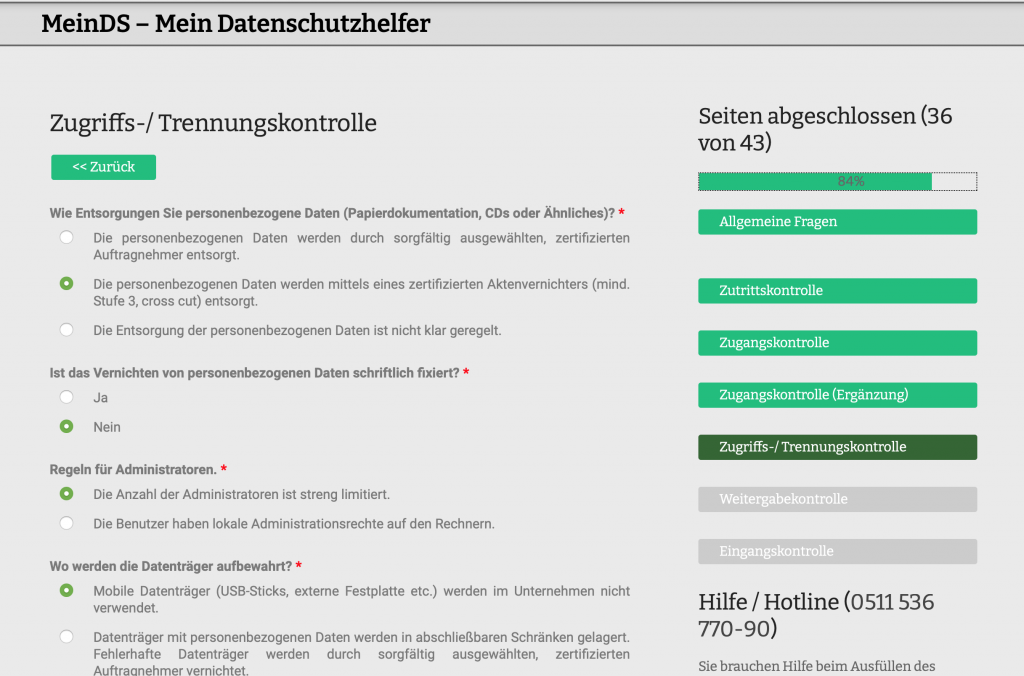

Maßnahmen, die gewährleisten, dass die zur Benutzung eines Datenverarbeitungssystems Berechtigten ausschließlich auf die ihrer Zugriffsberechtigung unterliegenden Daten zugreifen können, und dass personenbezogene Daten bei der Verarbeitung, Nutzung und nach der Speicherung nicht unbefugt gelesen, kopiert, verändert oder entfernt werden können. Die Zugriffskontrolle kann unter anderem gewährleistet werden durch geeignete Berechtigungskonzepte, die eine differenzierte Steuerung des Zugriffs auf Daten ermöglichen. Dabei gilt, sowohl eine Differenzierung auf den Inhalt der Daten vorzunehmen als auch auf die möglichen Zugriffsfunktionen auf die Daten. Weiterhin sind geeignete Kontrollmechanismen und Verantwortlichkeiten zu definieren, um die Vergabe und den Entzug der Berechtigungen zu dokumentieren und auf einem aktuellen Stand zu halten (z.B. bei Einstellung, Wechsel des Arbeitsplatzes, Beendigung des Arbeitsverhältnisses). Besondere Aufmerksamkeit ist immer auch auf die Rolle und Möglichkeiten der Administratoren zu richten. - Trennungskontrolle

Maßnahmen, die gewährleisten, dass zu unterschiedlichen Zwecken erhobene Daten getrennt verarbeitet werden können. Dieses kann beispielsweise durch logische und physikalische Trennung der Daten gewährleistet werden. - Pseudonymisierung

Die Verarbeitung personenbezogener Daten in einer Weise, dass die Daten ohne Hinzuziehung zusätzlicher Informationen nicht mehr einer spezifischen betroffenen Person zugeordnet werden können, sofern diese zusätzlichen Informationen gesondert aufbewahrt werden und entsprechende technichen und organisatorischen Maßnahmen unterliegen.

- Zutrittskontrolle

- Integrität

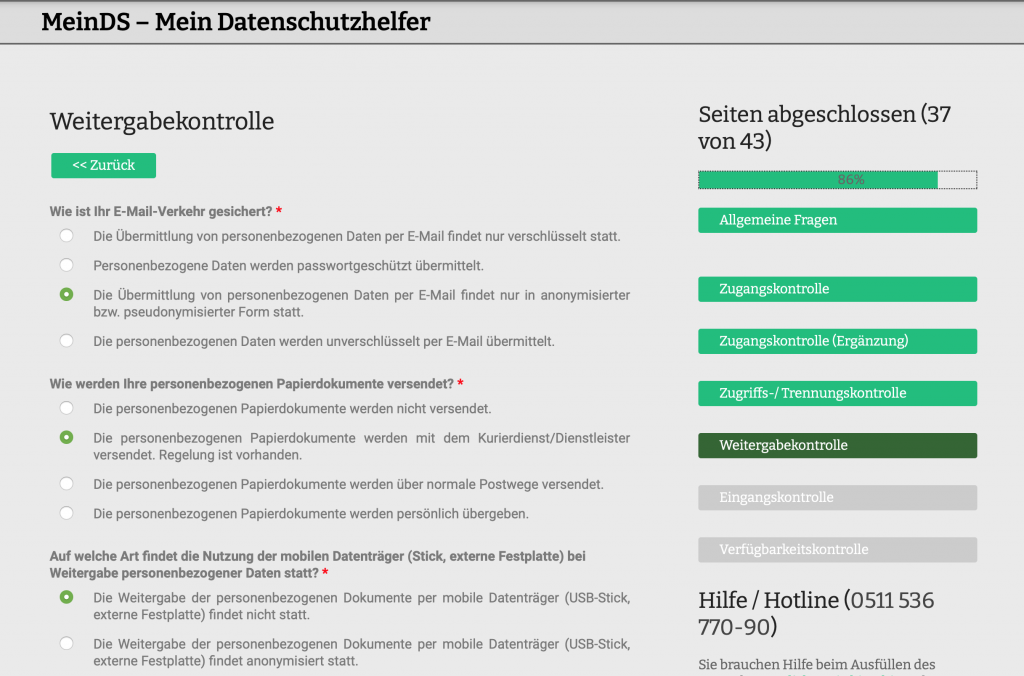

- Weitergabekontrolle

Maßnahmen, die gewährleisten, dass personenbezogene Daten bei der elektronischen Übertragung oder während ihres Transports oder ihrer Speicherung auf Datenträger nicht unbefugt gelesen, kopiert, verändert oder entfernt werden können, und dass überprüft und festgestellt werden kann, an welche Stellen eine Übermittlung personenbezogener Daten durch Einrichtungen zur Datenübertragung vorgesehen ist. Zur Gewährleistung der Vertraulichkeit bei der elektronischen Datenübertragung können z.B. Verschlüsselungstechniken und Virtual Private Network eingesetzt werden. Maßnahmen beim Datenträgertransport bzw. Datenweitergabe sind Transportbehälter mit Schließvorrichtung und Regelungen für eine datenschutzgerechte Vernichtung von Datenträgern. - Eingangskontrolle

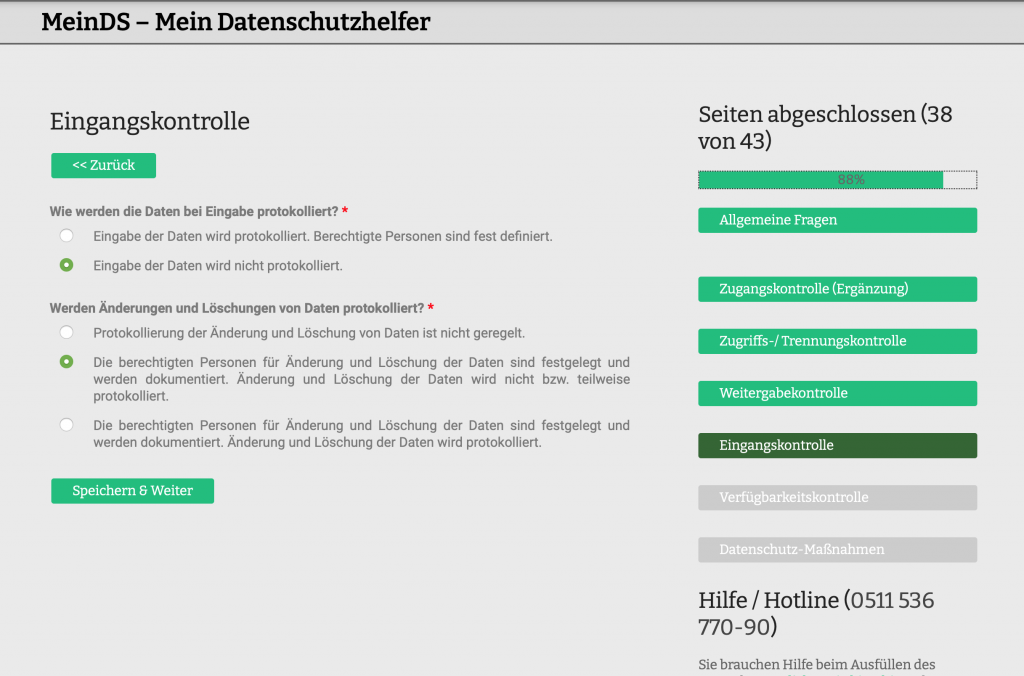

Maßnahmen, die gewährleisten, dass nachträglich überprüft und festgestellt werden kann, ob und von wem personenbezogene Daten in Datenverarbeitungssysteme eingegeben, verändert oder entfernt worden sind. Eingabekontrolle wird durch Protokollierungen erreicht, die auf verschiedenen Ebenen (z.B. Betriebssystem, Netzwerk, Firewall, Datenbank, Anwendung) stattfinden können. Dabei ist weiterhin zu klären, welche Daten protokolliert werden, wer Zugriff auf Protokolle hat, durch wen und bei welchem Anlass/Zeitpunkt diese kontrolliert werden, wie lange eine Aufbewahrung erforderlich ist und wann eine Löschung der Protokolle stattfindet.

- Weitergabekontrolle

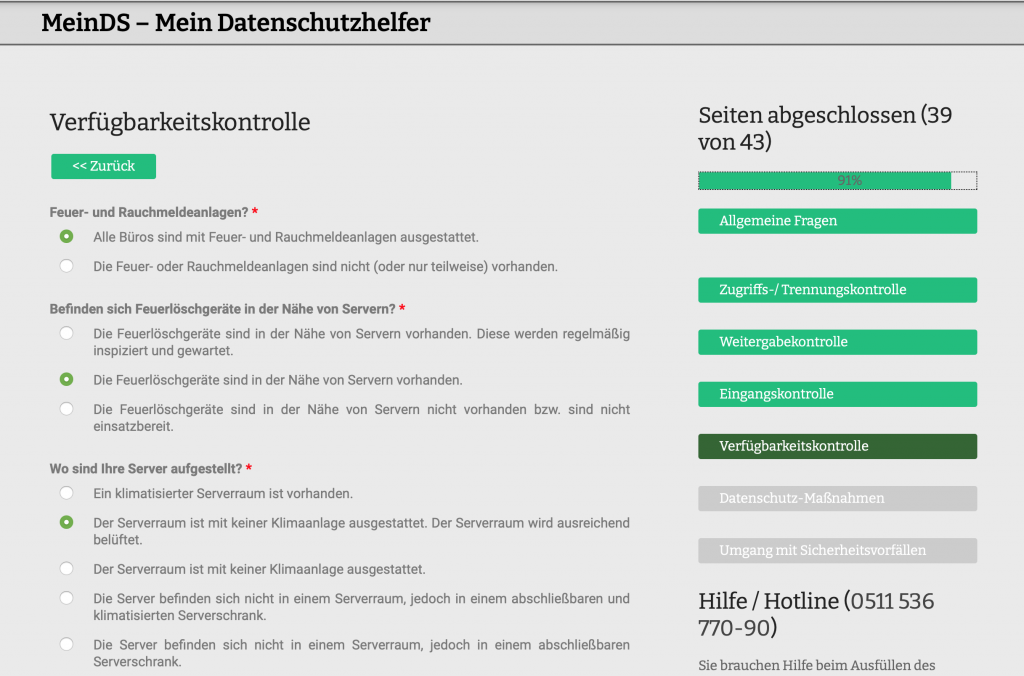

- Verfügbarkeit und Belastbarkeit

- Verfügbarkeitskontrolle

Maßnahmen, die gewährleisten, dass personenbezogene Daten gegen zufällige Zerstörung oder Verlust geschützt sind. Hier geht es um Themen wie eine unterbrechungsfreie Stromversorgung, Klimaanlagen, Brandschutz, Datensicherungen, sichere Aufbewahrung von Datenträgern, Virenschutz, Raidsysteme, Plattenspiegelungen etc.

- Verfügbarkeitskontrolle

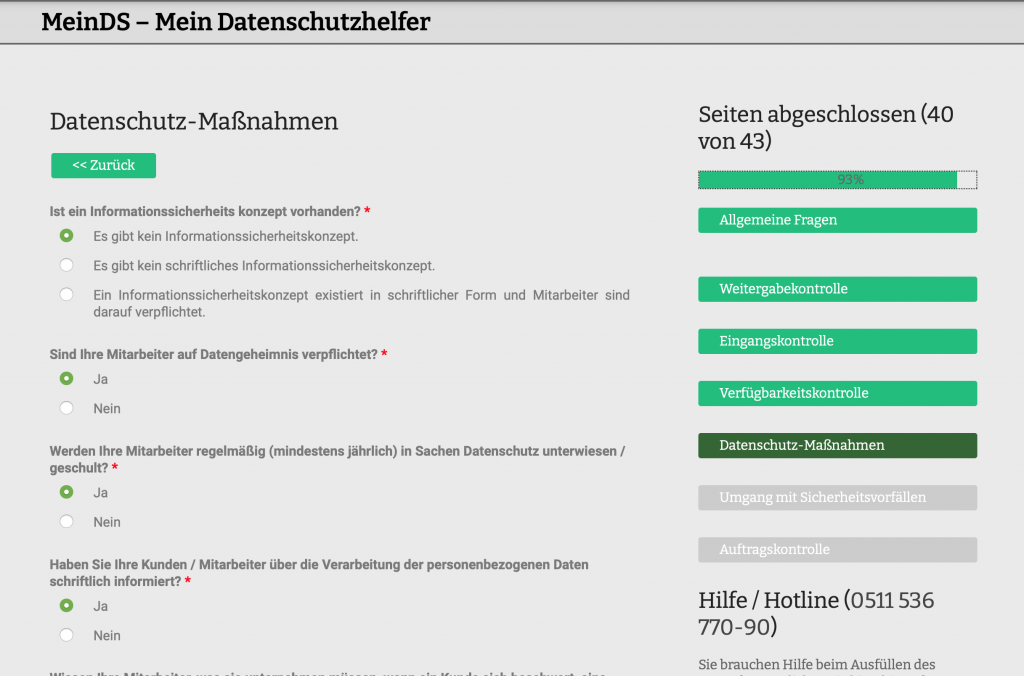

- Verfahren zur regelmäßigen Überprüfung, Bewertung und Evaluierung

- Datenschutz-Maßnahmen

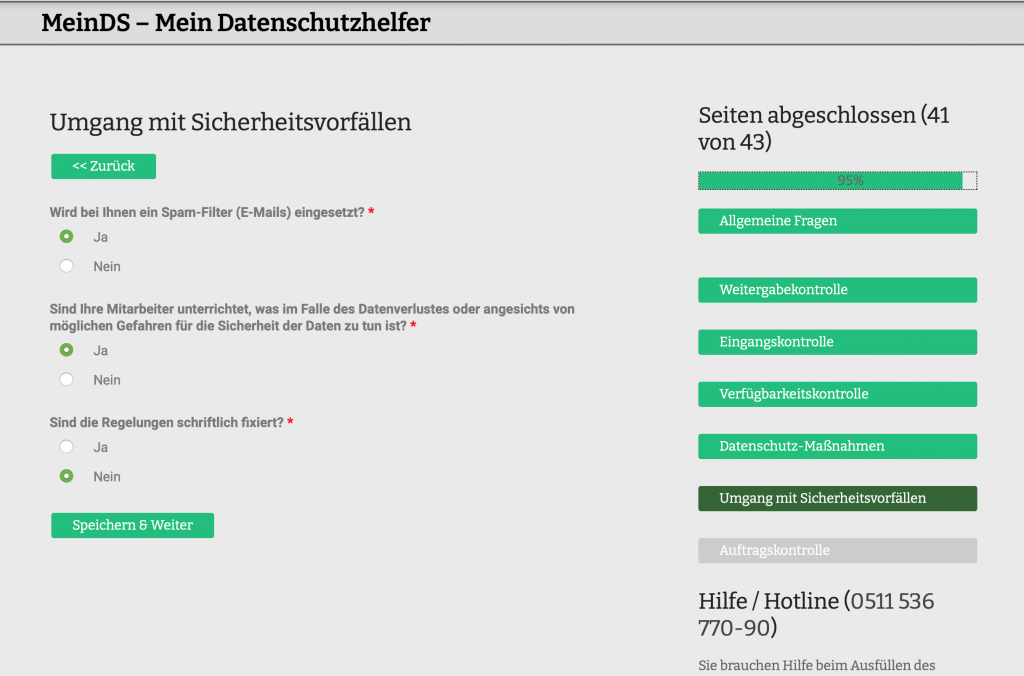

- Incident-Response-Management

Unterstützung bei der Reaktion auf Sicherheitsverletzungen. - Datenschutzfreundliche Voreinstellungen

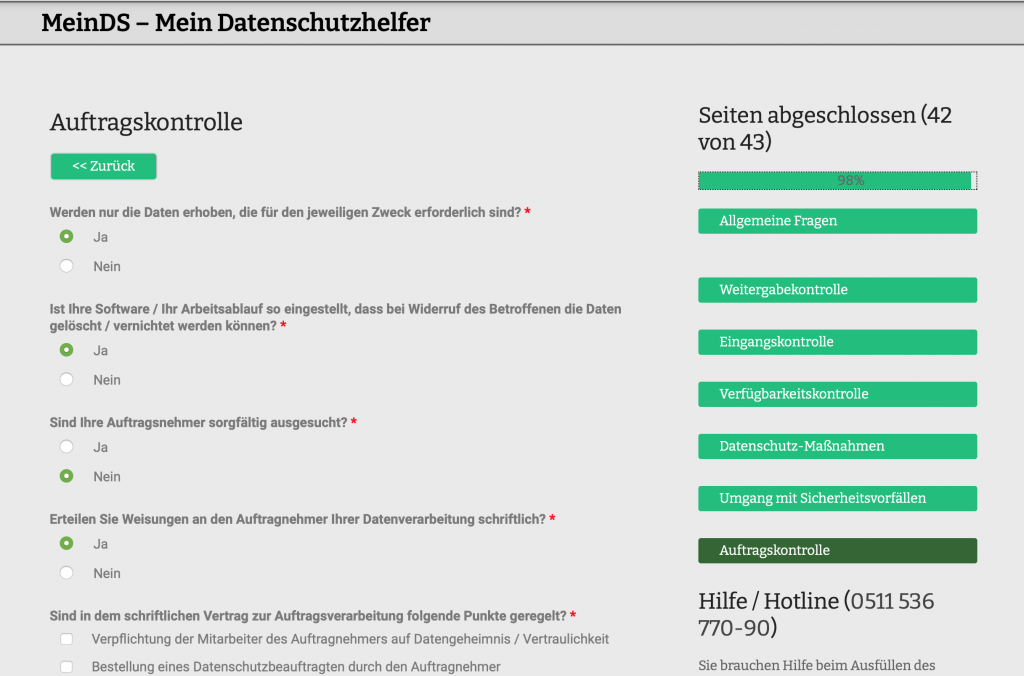

Privacy by design / Privacy by default - Auftragskontrolle (Outsourcing an Dritte)

Maßnahmen, die gewährleisten, dass personenbezogene Daten, die im Auftrag verarbeitet werden, nur entsprechend den Weisungen des Auftraggebers verarbeitet werden können. Unter diesen Punkt fällt neben der Datenverarbeitung im Auftrag auch die Durchführung von Wartung und Systembetreuungsarbeiten sowohl vor Ort als auch per Fernwartung. Sofern der Auftragnehmer Dienstleister im Sinne einer Auftragsverarbeitung einsetzt, sind die folgenden Punkte stets mit diesen zu regeln.